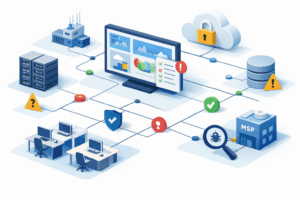

Zero Trust draait om het uitgangspunt dat niets en niemand automatisch vertrouwd wordt. Elke gebruiker, elk apparaat en elke verbinding moet zich opnieuw bewijzen voordat toegang wordt verleend. Het Nationaal Cyber Security Centrum benadrukt dat bij Zero Trust niet wordt vertrouwd op het bestaan van een veilig intern netwerk en dat altijd gecontroleerd moet worden wie toegang krijgt.

Een bekend voorbeeld is Google, dat met het project BeyondCorp al jaren werkt zonder traditionele bedrijfsnetwerken. Medewerkers loggen overal ter wereld in, maar krijgen alleen toegang als hun identiteit en apparaat voldoen aan strenge eisen. Dit laat zien dat veilige toegang niet afhankelijk hoeft te zijn van een fysieke locatie.

Ook organisaties in de zorg en financiële sector passen het principe succesvol toe. Zo wist het Amerikaanse Dayton Children’s Hospital met een Zero Trust-model verdachte activiteiten direct te blokkeren toen een partnerorganisatie werd getroffen door ransomware. Dankzij segmentatie en continue monitoring bleef schade uit.

De overstap naar Zero Trust vraagt om een goed plan. Het begint bij inzicht in gebruikers en apparaten, gevolgd door strikte toegangscontroles en voortdurende bewaking. Bedrijven die dit invoeren merken vaak dat ze niet alleen veiliger worden, maar ook meer grip krijgen op hun infrastructuur. Onderzoek laat zien dat organisaties na implementatie gemiddeld tot 40 procent minder incidenten met ongeautoriseerde toegang ervaren.

Stappen die je zelf kunt ondernemen

Zero Trust is een logische stap in je beveiliging. Door continu te verifiëren, rechten te beperken en elke verbinding te controleren, wordt het voor aanvallers moeilijker om binnen te komen en nog lastiger om schade aan te richten. Het resultaat is dat je weerbaarder wordt tegen de dreigingen van vandaag én morgen.

Niet ieder bedrijf heeft de luxe om de volledige IT-omgeving opnieuw onder architectuur te herbouwen. Gelukkig hoeft dit ook niet, maar kun je wel elementen uitwerken en zo je bestaande ICT versterken. Zoals gezegd is het principe “nooit vertrouwen, altijd verifiëren. Dit kun je in de praktijk brengen met bijvoorbeeld uitgebreide netwerksegmentatie. Waarschijnlijk heb je al een netwerk voor werkplekken, een netwerk voor servers en een DMZ, maar je kunt je afvragen of al die servers echt allemaal met elkaar moeten kunnen praten. Het helpt bijvoorbeeld het server-lan verder op te delen, en strenge firewall rules toe te passen. Wat gebruikersbeheer kun je denken aan accounts die zo min mogelijk rechten hebben, het zogenaamde least-privilege principe en voor gebruikers 2FA afdwingen.

Belangrijk is om zelf na te gaan welke aannames je doet voor het vertrouwen van apparaten en gebruikers. Door kennis te delen over Zero Trust Architectuur helpt NetCaptain organisaties beter inzicht te krijgen in moderne beveiligingsstrategieën en de manieren waarop systemen effectief beschermd kunnen worden. Ben je benieuwd wat NetCaptain voor je kan betekenen op het gebied van digitale veiligheid en het beschermen van jouw organisatie? Neem contact op voor een kennismakingsgesprek. Ons team helpt je graag verder.